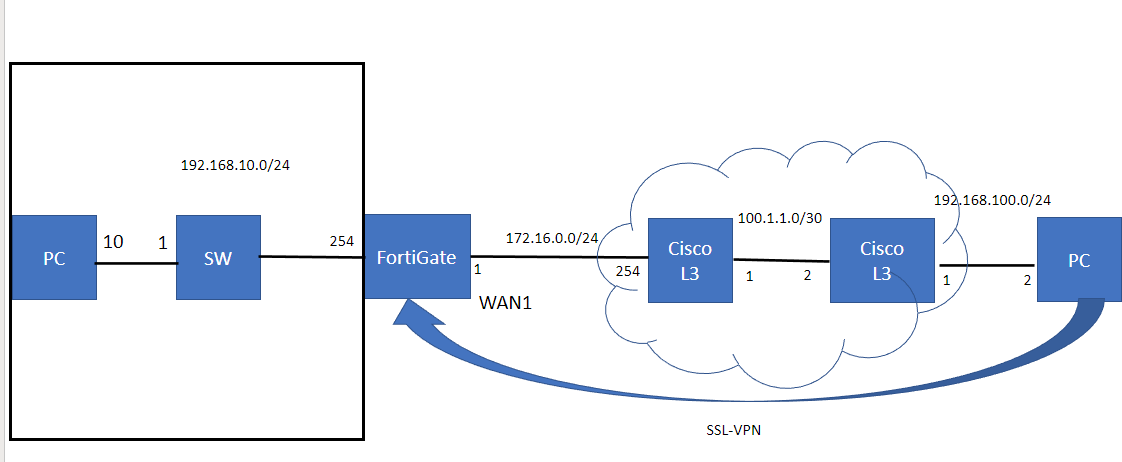

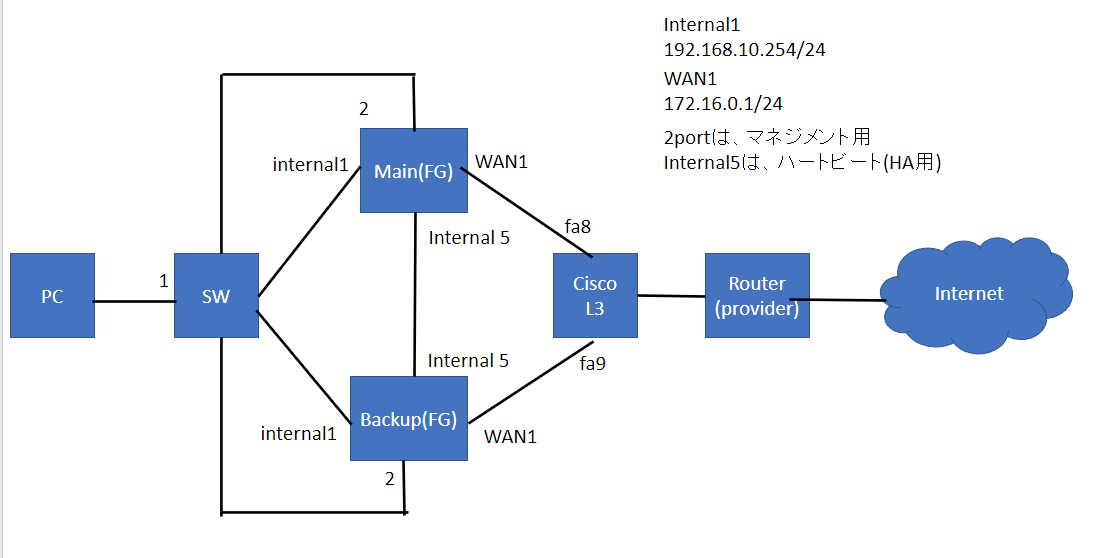

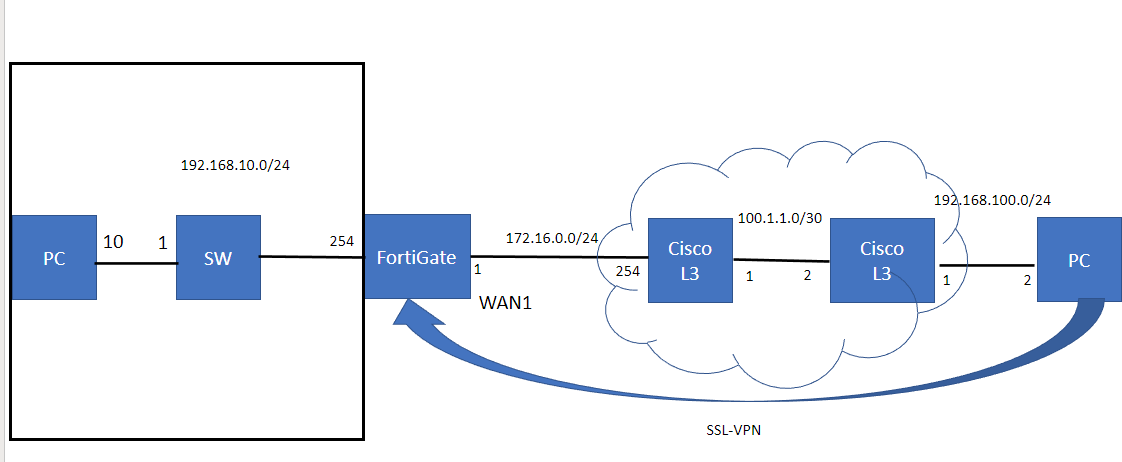

構成

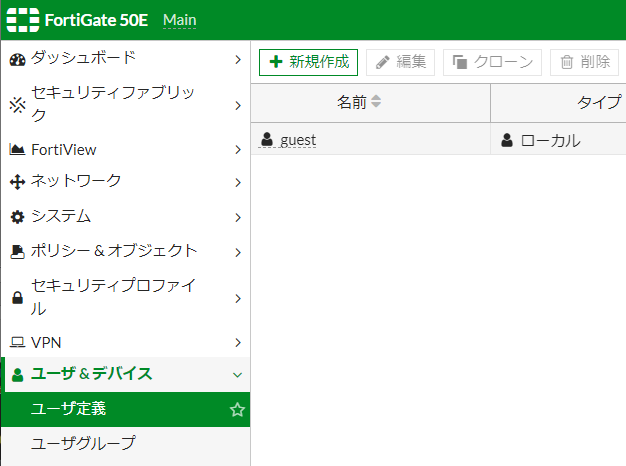

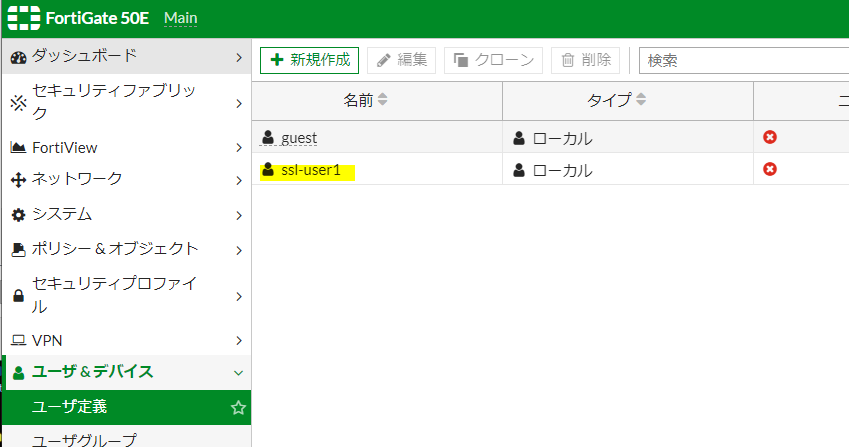

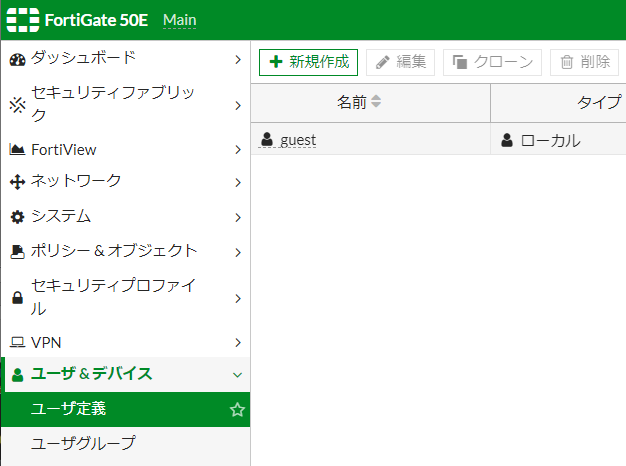

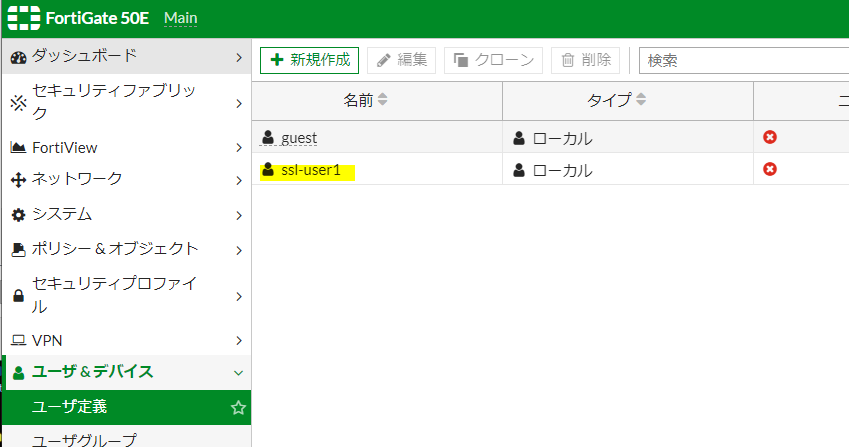

ユーザー作成

今回は、ローカルユーザー(FG内でユーザー管理)を利用します。

ユーザー&デバイス → ユーザー定義 → 新規作成

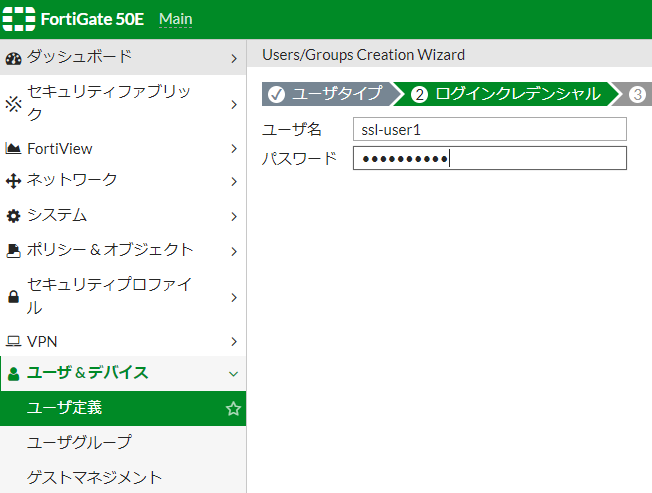

ローカルユーザ選択。

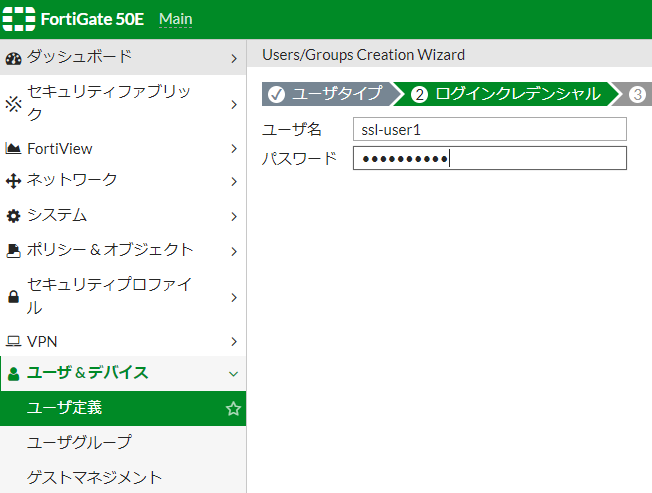

ユーザー名・パスワード入力

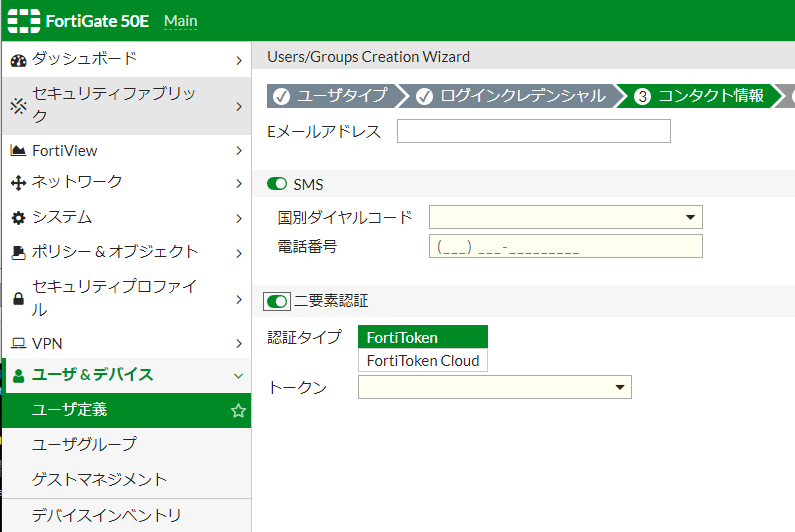

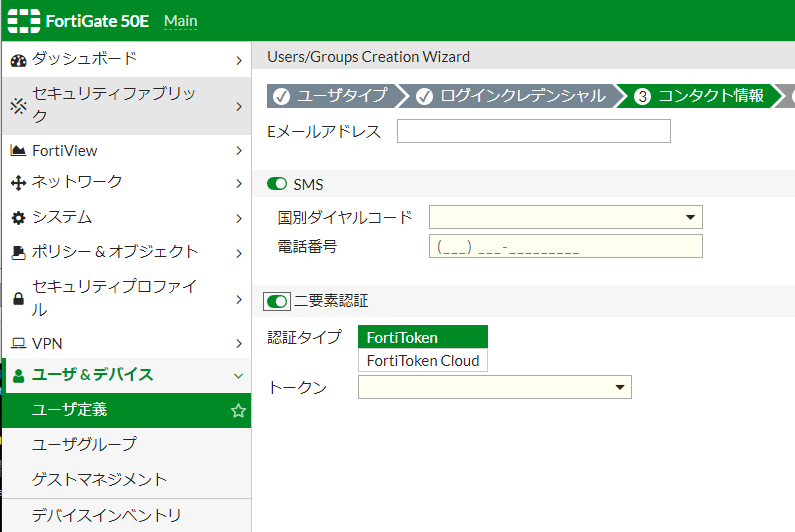

ユーザー名・パスワード以外に、認証が必要な場合は、下図のような認証機能を追加利用できます。

Eメールアドレスは、二要素認証のパスワードを送付するアドレスを入力します。

今回は、利用しませんので、何も入力せずに飛ばします。

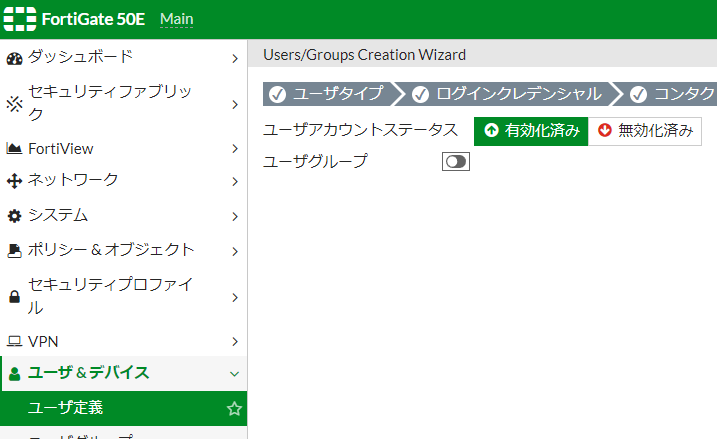

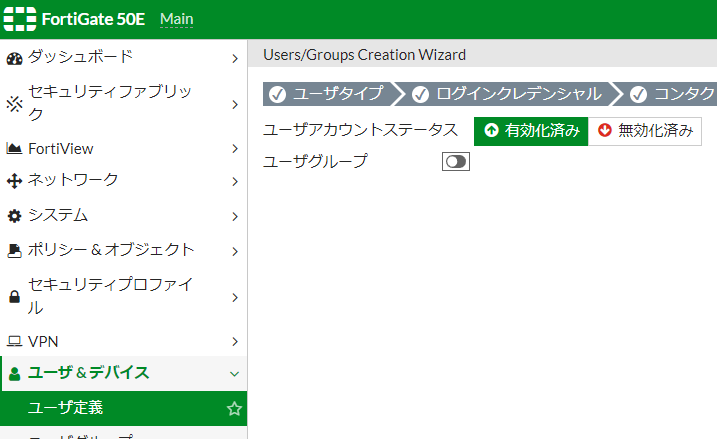

ユーザーアカウントステータスを有効化にして、「サブミット」クリックすると作成完了です。

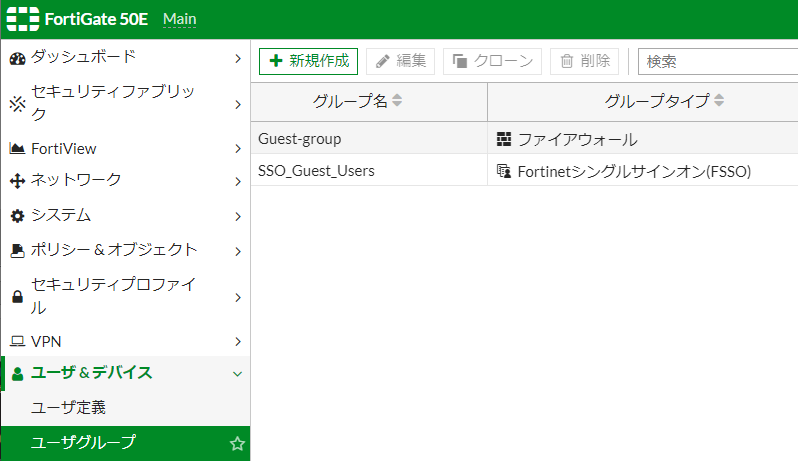

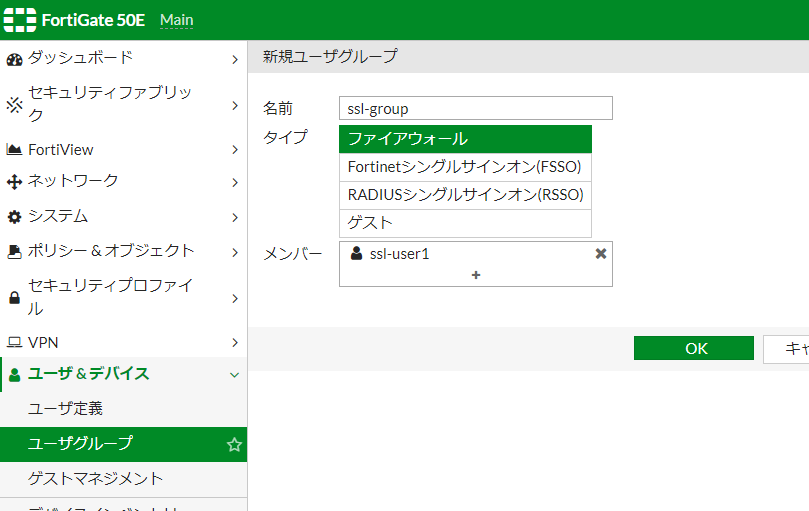

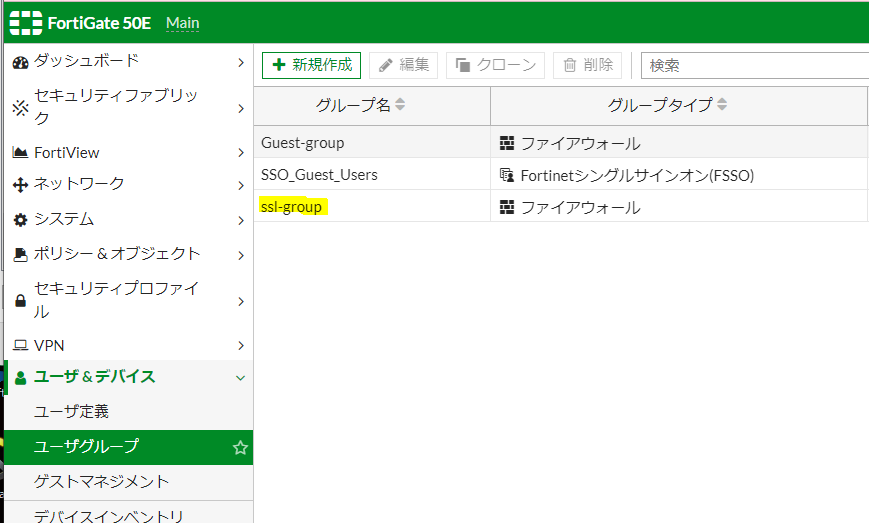

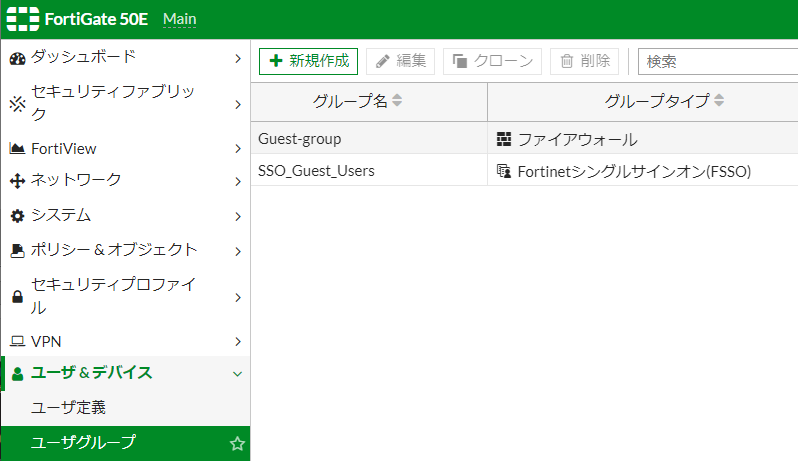

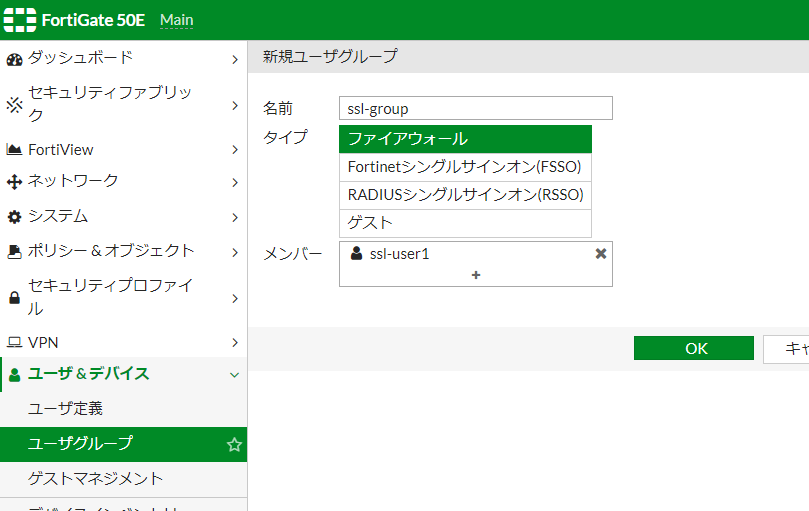

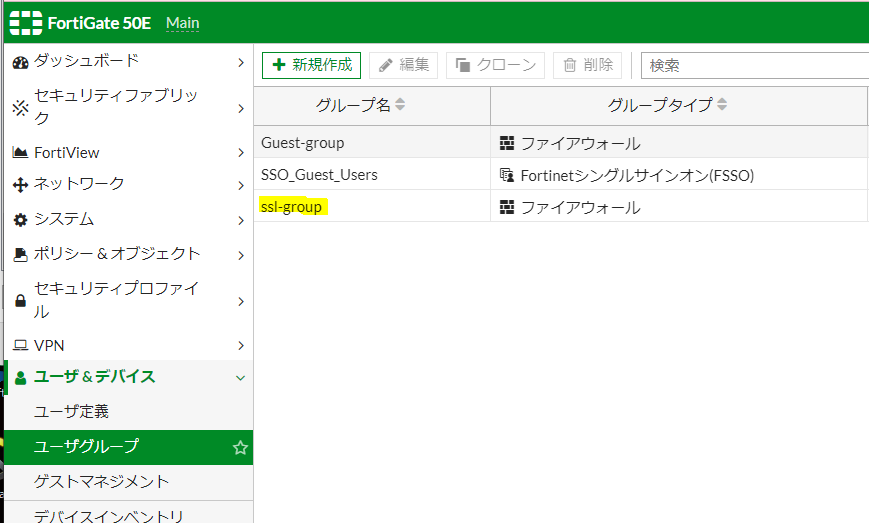

グループ作成

グループ名を入力し、メンバーに先ほど作成したユーザーを選択。

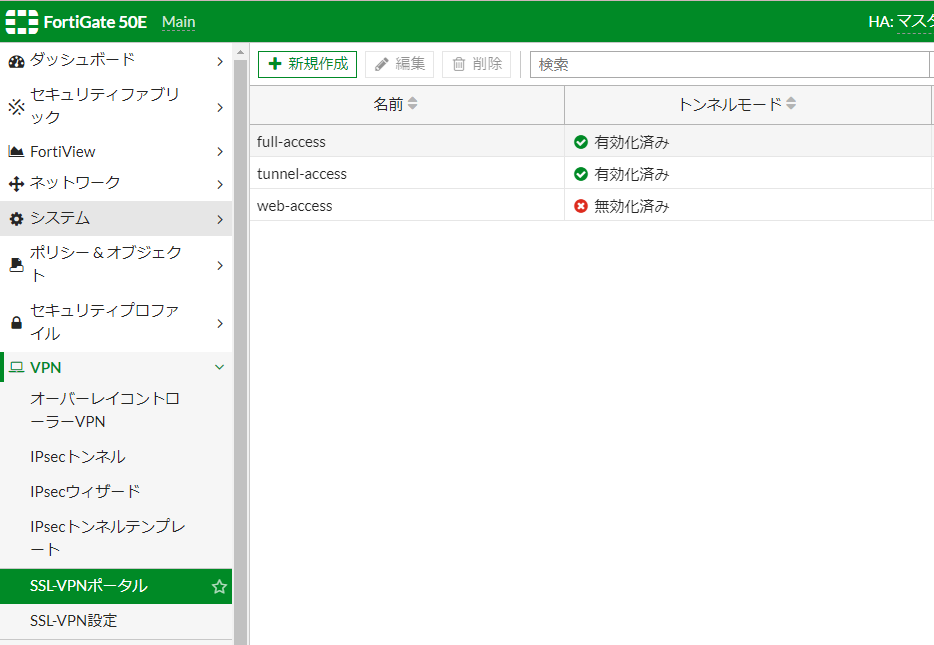

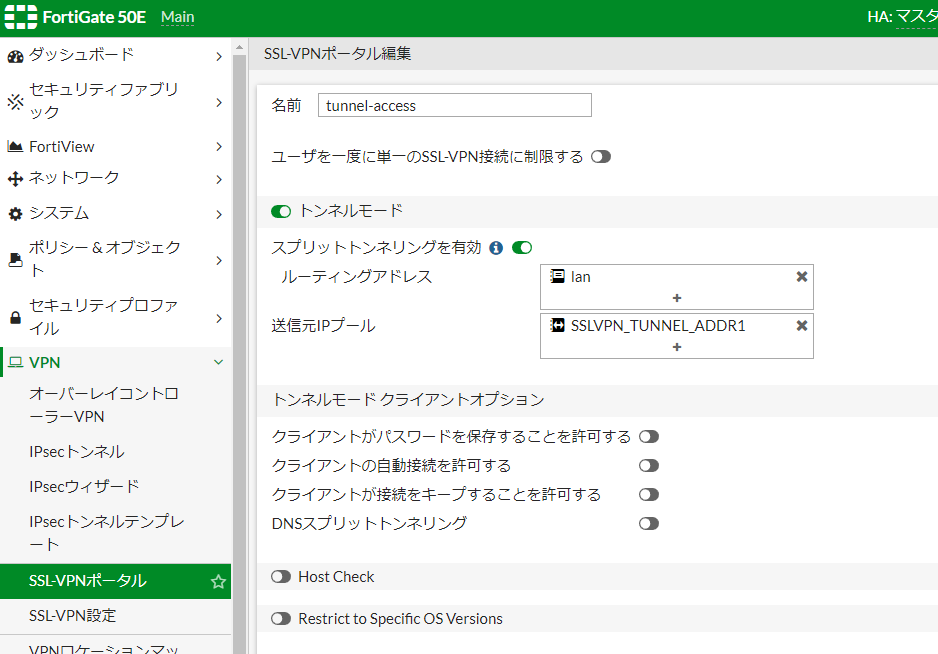

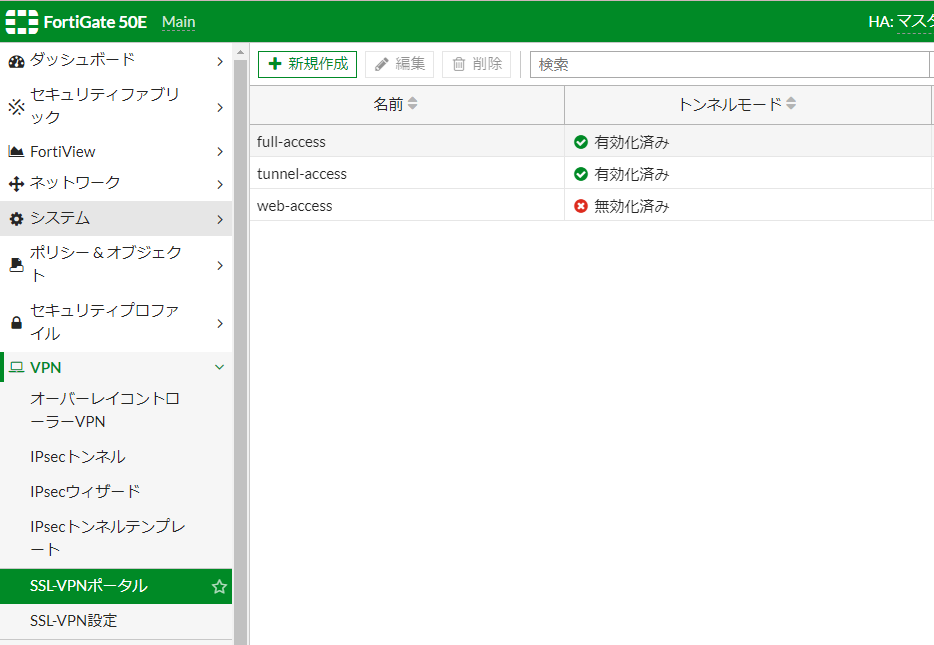

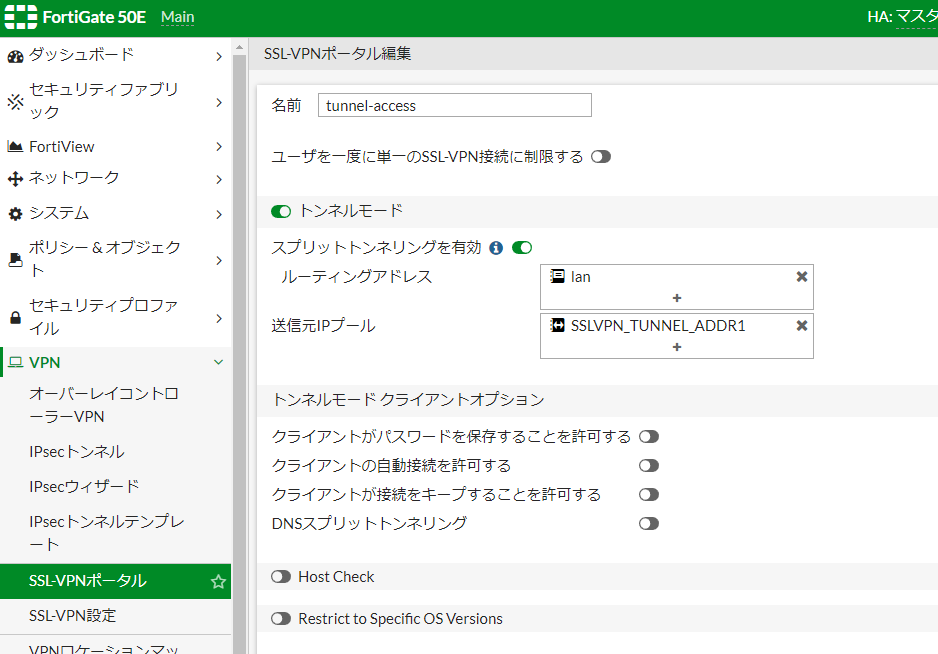

デフォルトで作成されているtunnel-accessを編集します。

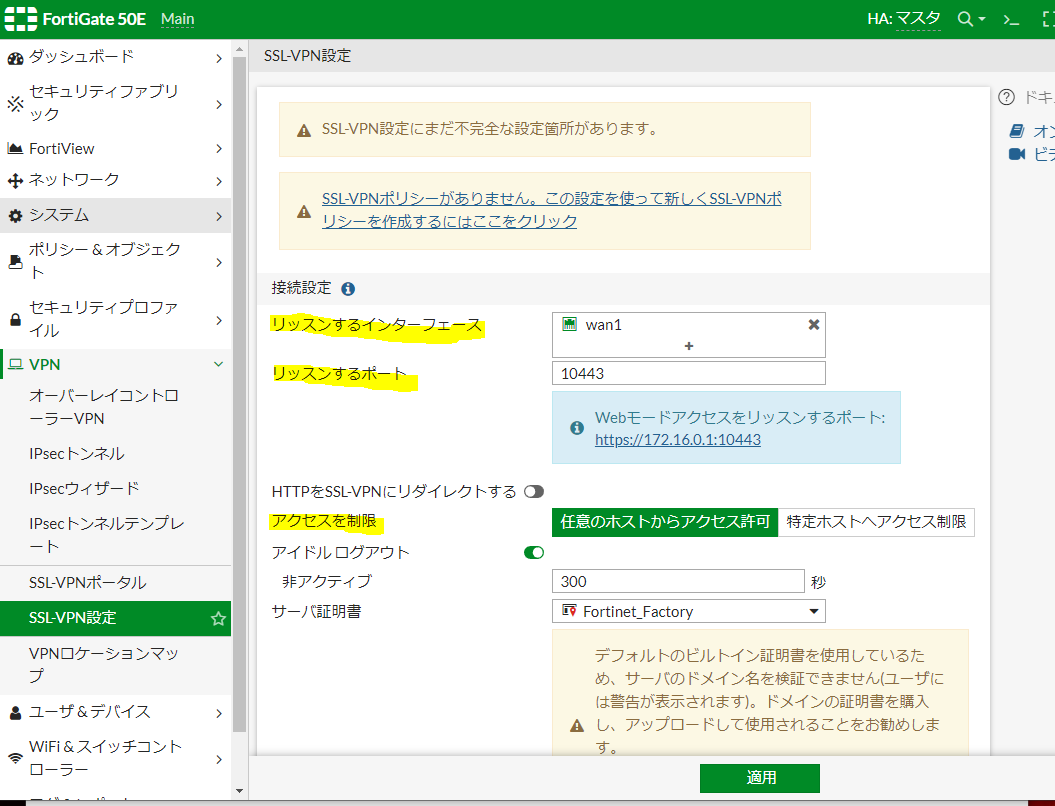

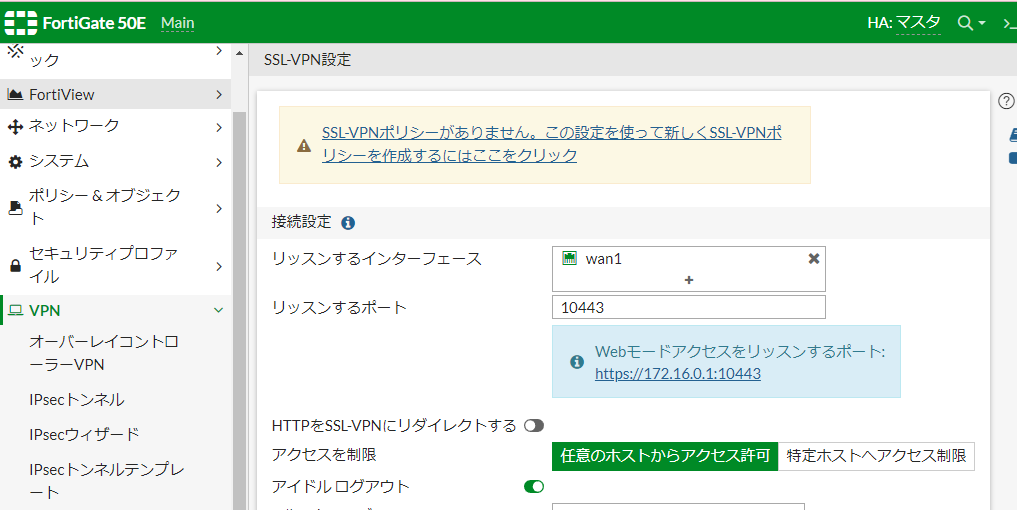

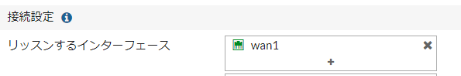

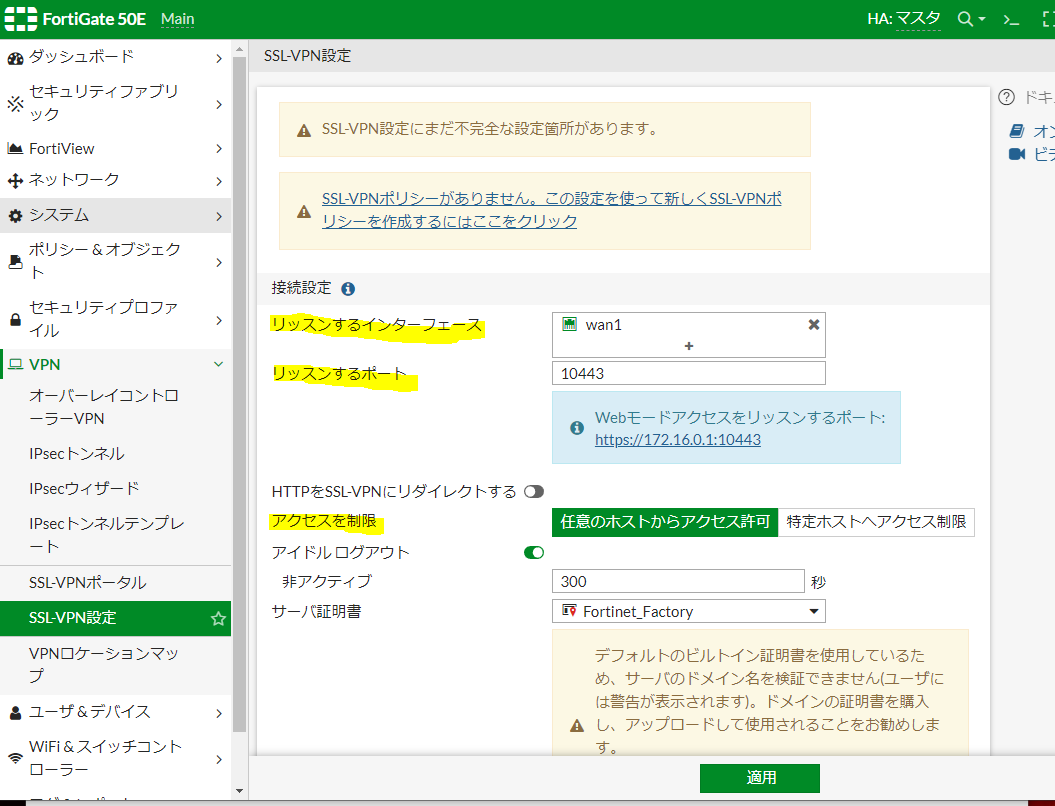

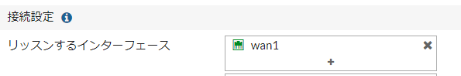

リッスンするインターフェースには、SSL-VPNのアクセスを受け付けるポートを選択。

リッスンするポートは、SSL-VPNのアクセスを受け付けるポート番号を設定。

デフォルトは、443ですが、管理GUIとポート番号が被るため、SSL-VPN用に10443で変更します。

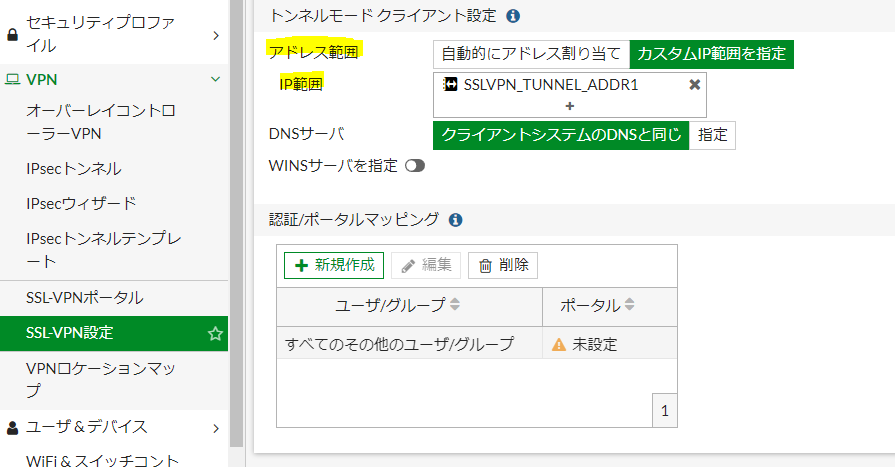

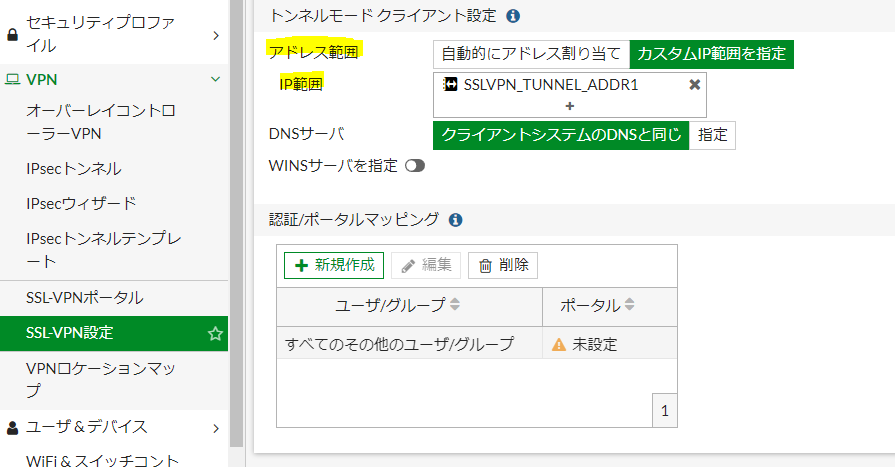

SSL-VPNアクセスしてくるPCの仮想NICに設定するIPの設定します。

アドレス範囲は、Fortigateのデフォルト設定のSSLVPN_TUNMNEL_ADDR1。

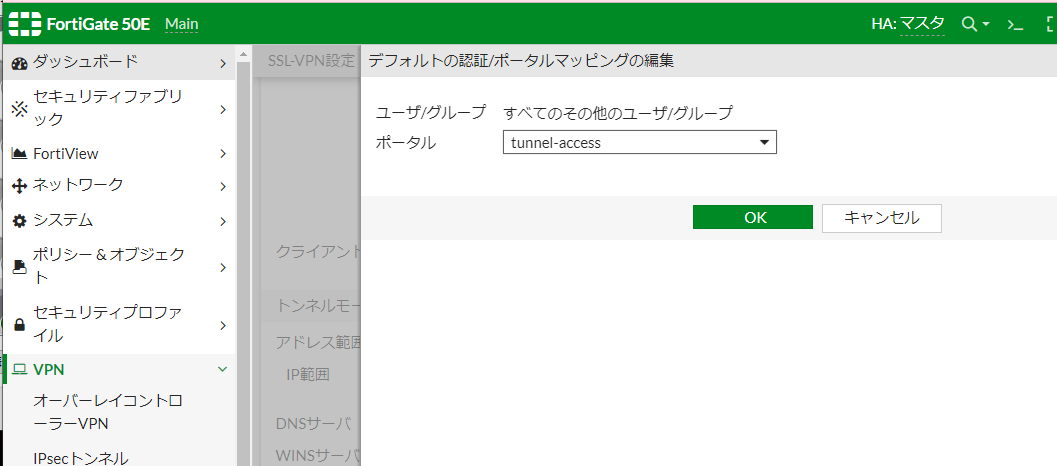

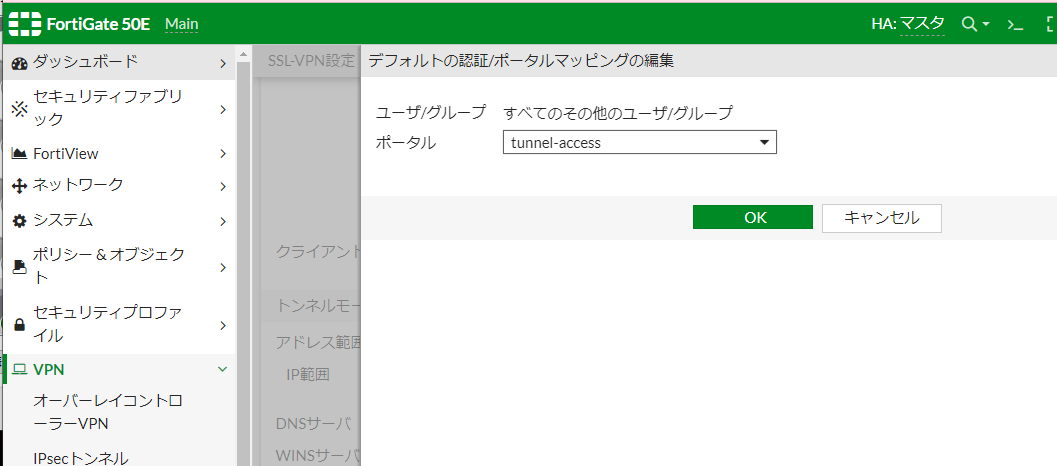

先ほど編集したポータルの設定(tunnel-access)を選択し、OKクリック。

これで、SSL-VPNとSSL-VPNポータルの設定が、連携されます。

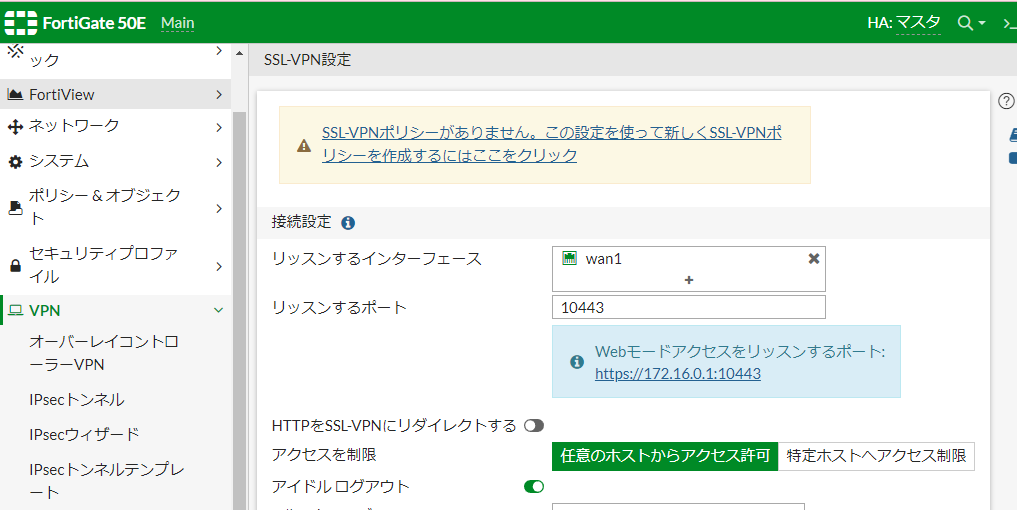

これで、一通りSSL-VPNの設定は、完了です。次はポリシーの設定です。

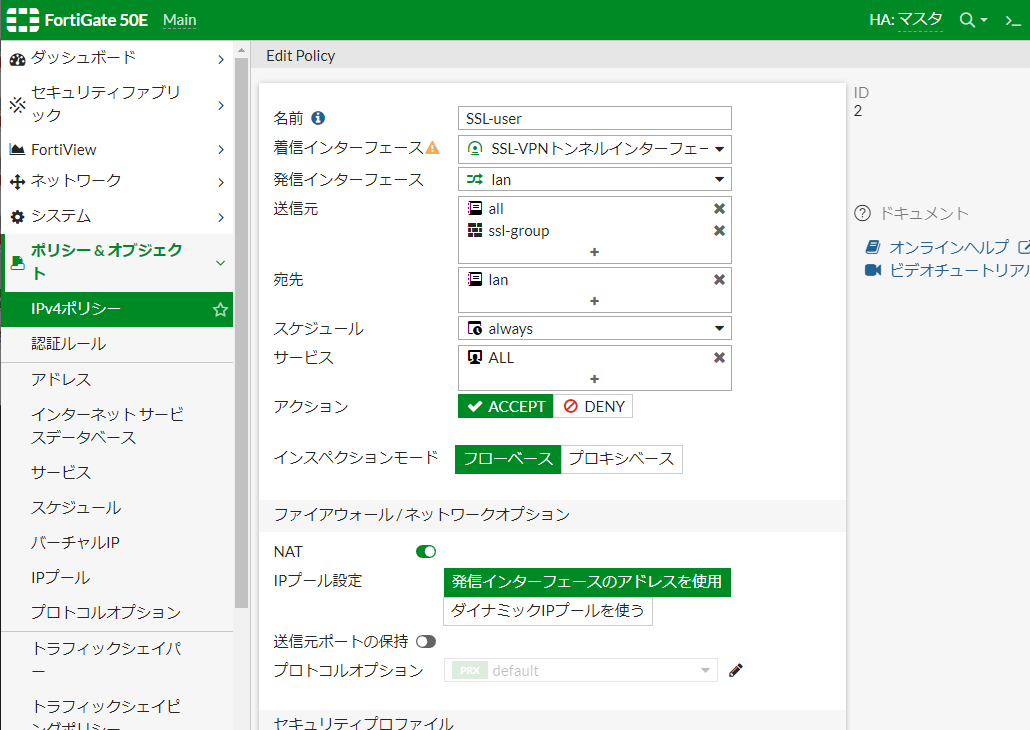

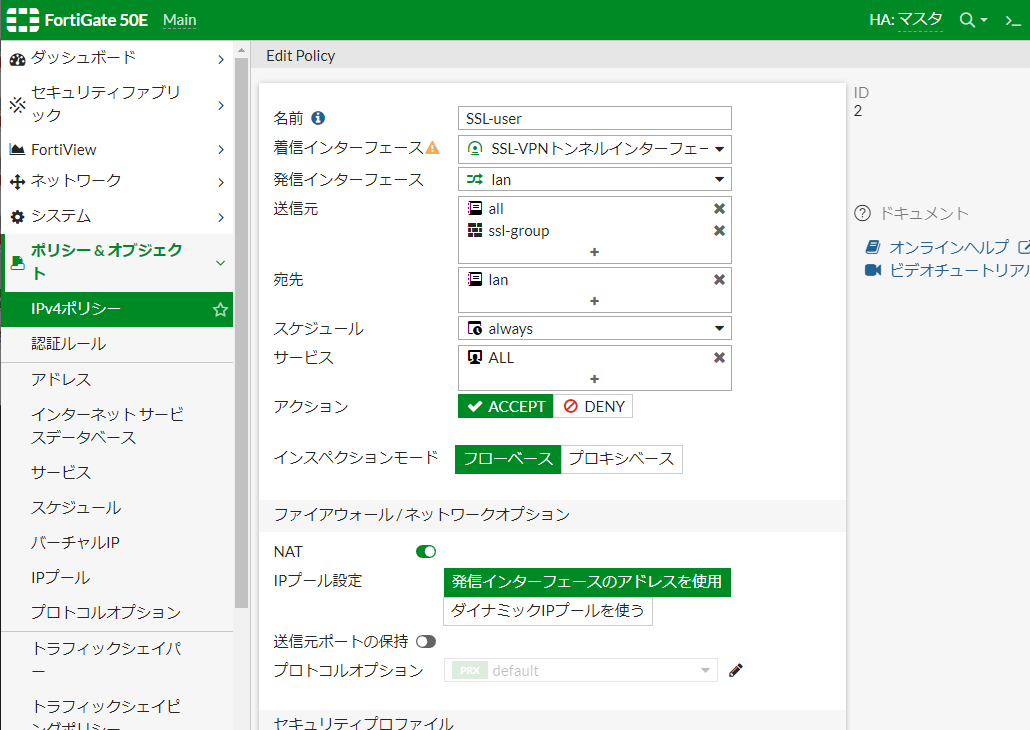

ポリシーの設定

画面上部の警告部分をクリックすると、ポリシー作成画面に遷移します。

発信インターフェースは、LAN側のIFを選択。

送信元は、サービスALL、アクセス端末は、ssl-groupグループに所属したユーザーのみ。

宛先は、LAN側のサブネットを選択。サービスもALL

この状態で適用をクリックし、ポリシー作成完了。

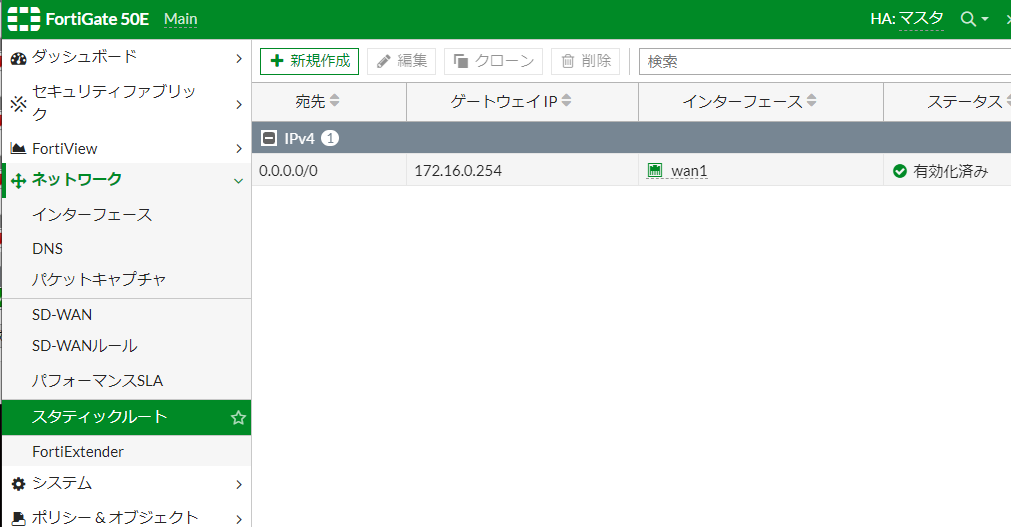

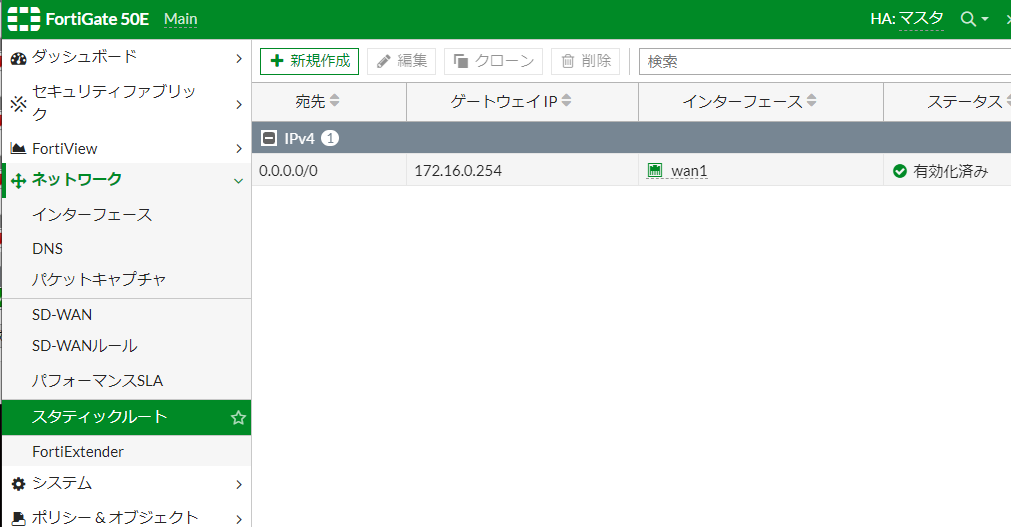

ルーティングの設定

SSL-VPNクライアントに割り当てるIPアドレスに対してのルーティングの設定を行います。

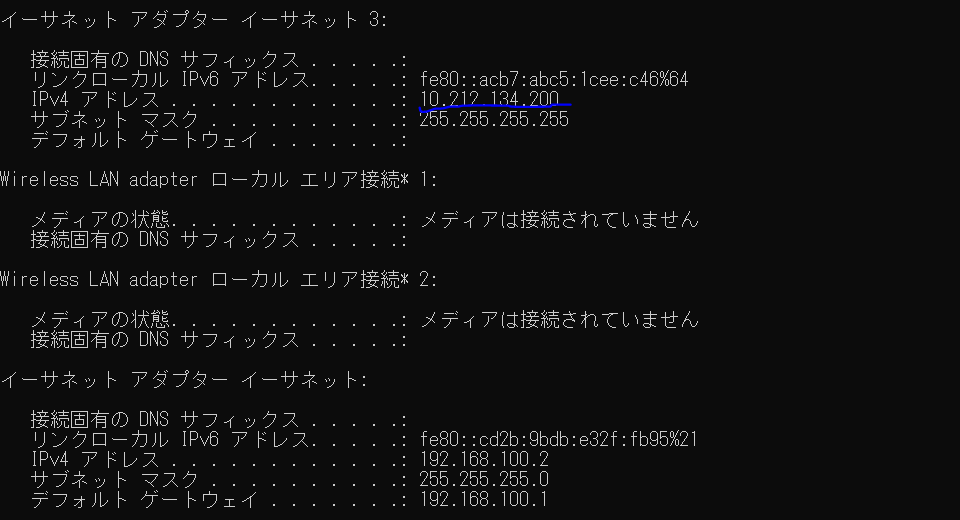

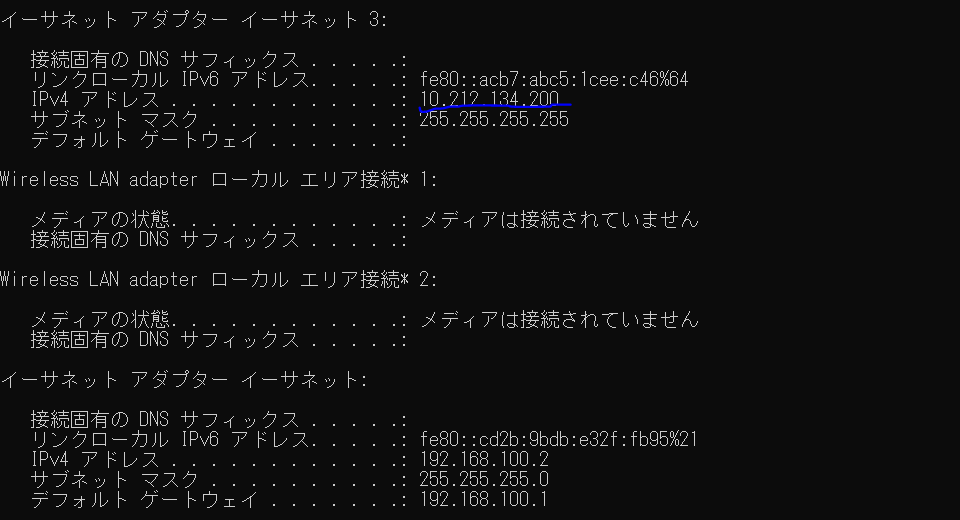

割り当てるアドレス範囲が「10.212.134.200 - 10.212.134.210」なので、10.212.134.0/28でStaticRouteの設定を行います。

新規作成をクリック。

宛先ネットワークを入力し、SSLVPN用のインターフェースを選択し、OKクリック。

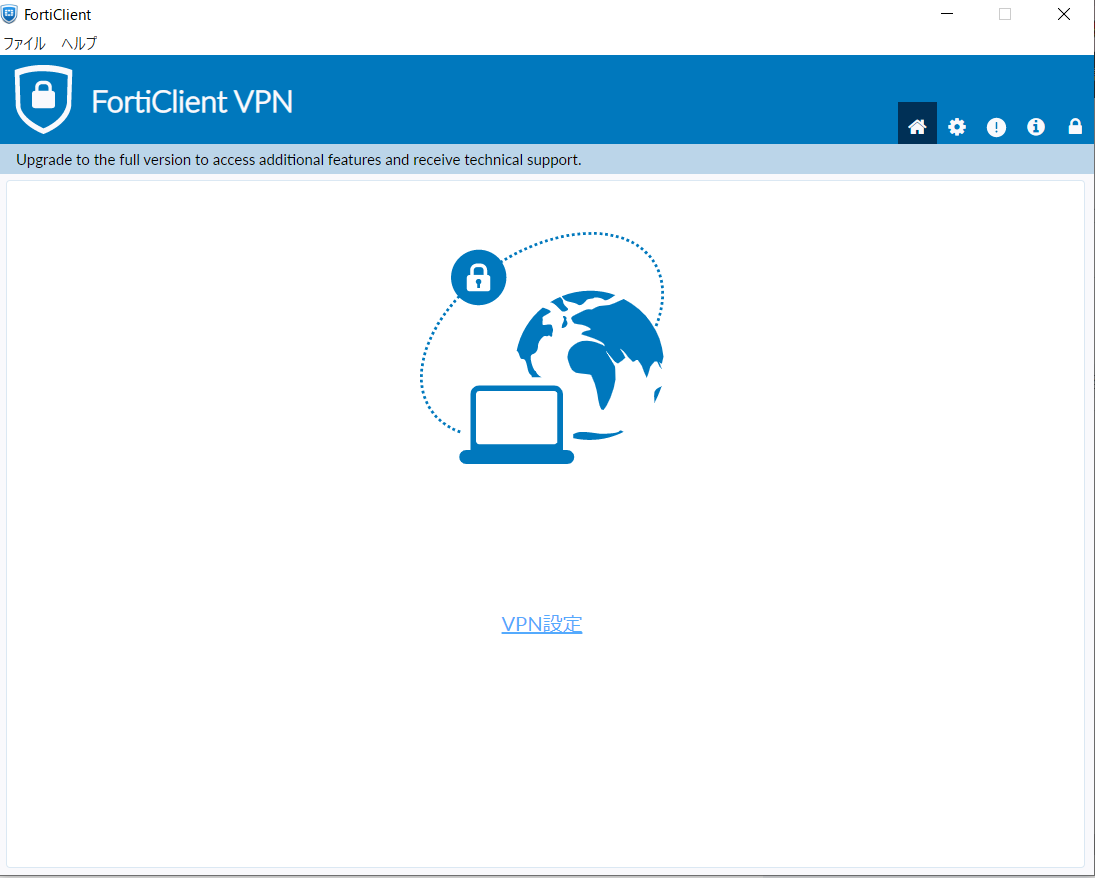

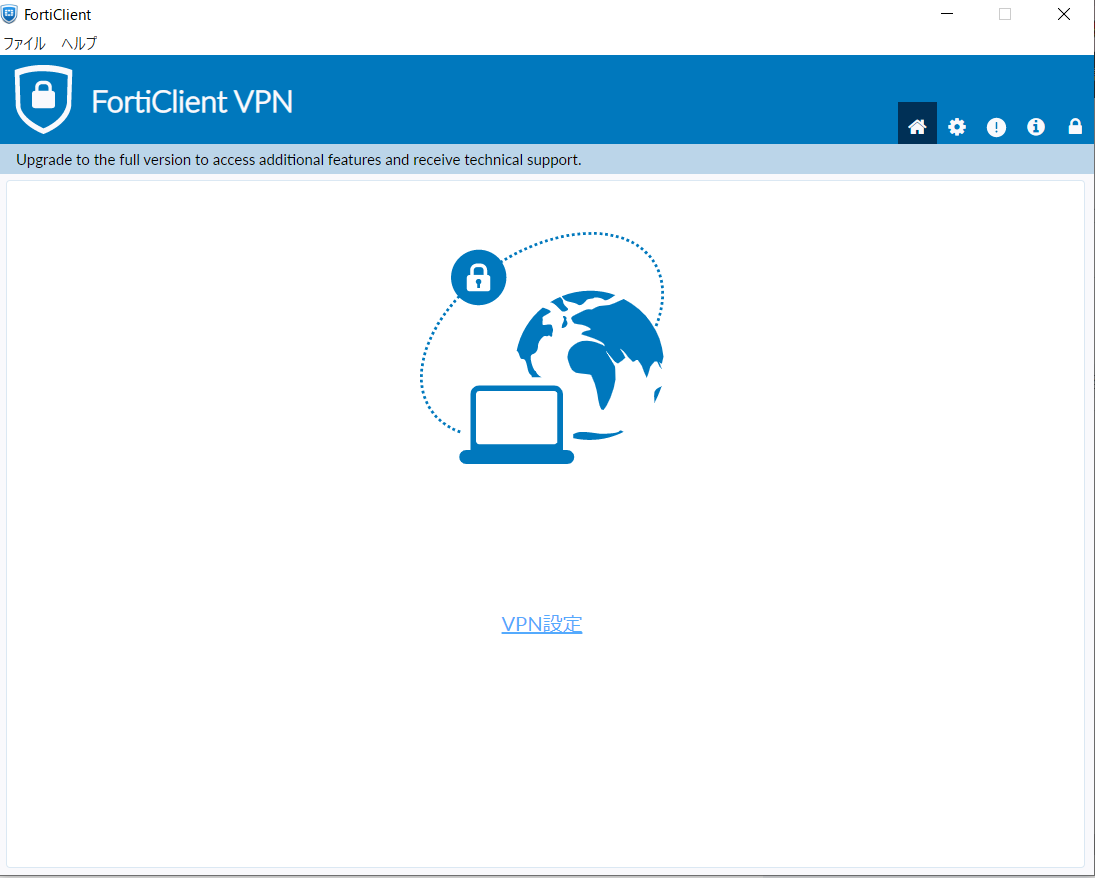

FortiClientの設定

ソフトは、下記からインストール

https://www.fortinet.com/support/product-downloads

「FortiClient VPN」

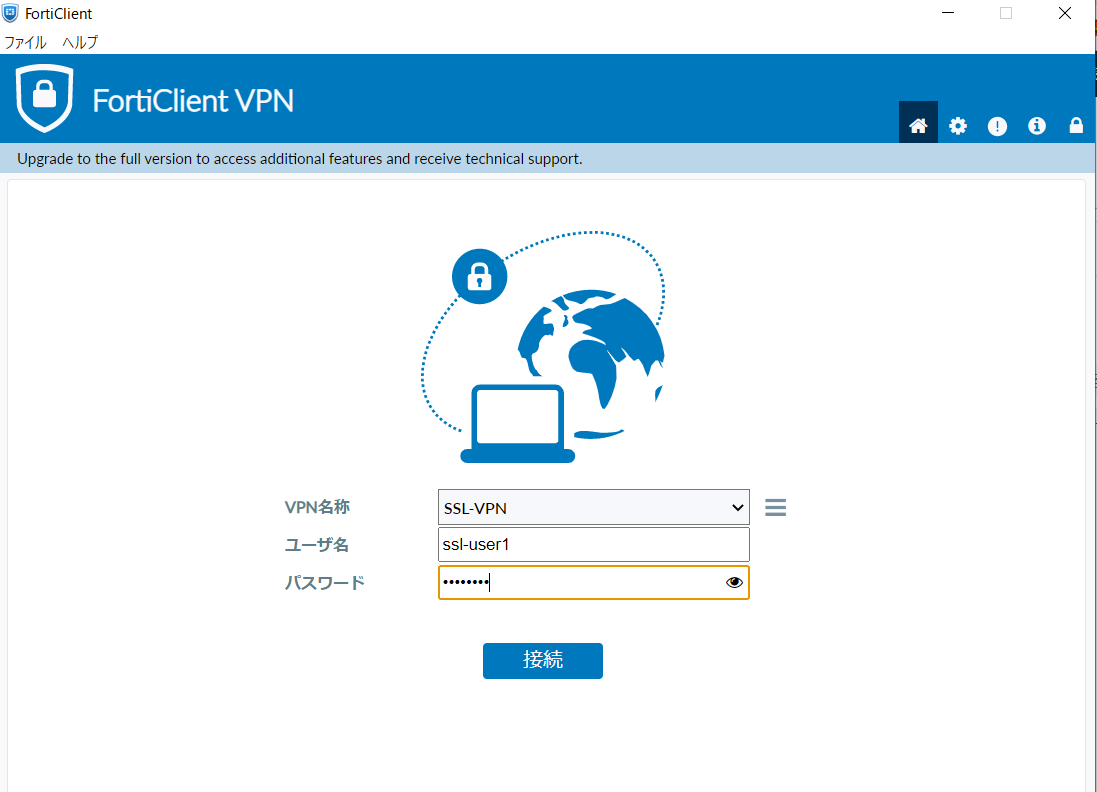

ソフト起動し、VPN設定クリック。

今回は、SSL-VPNの設定なので、「SSL-VPN」を選択。

接続名と説明は、適当に入力し、リモートGWは、VPN接続を受け付けるIPアドレス

(リッスンするインターフェース選択)

クライアント証明と認証は、そのままで保存クリック。

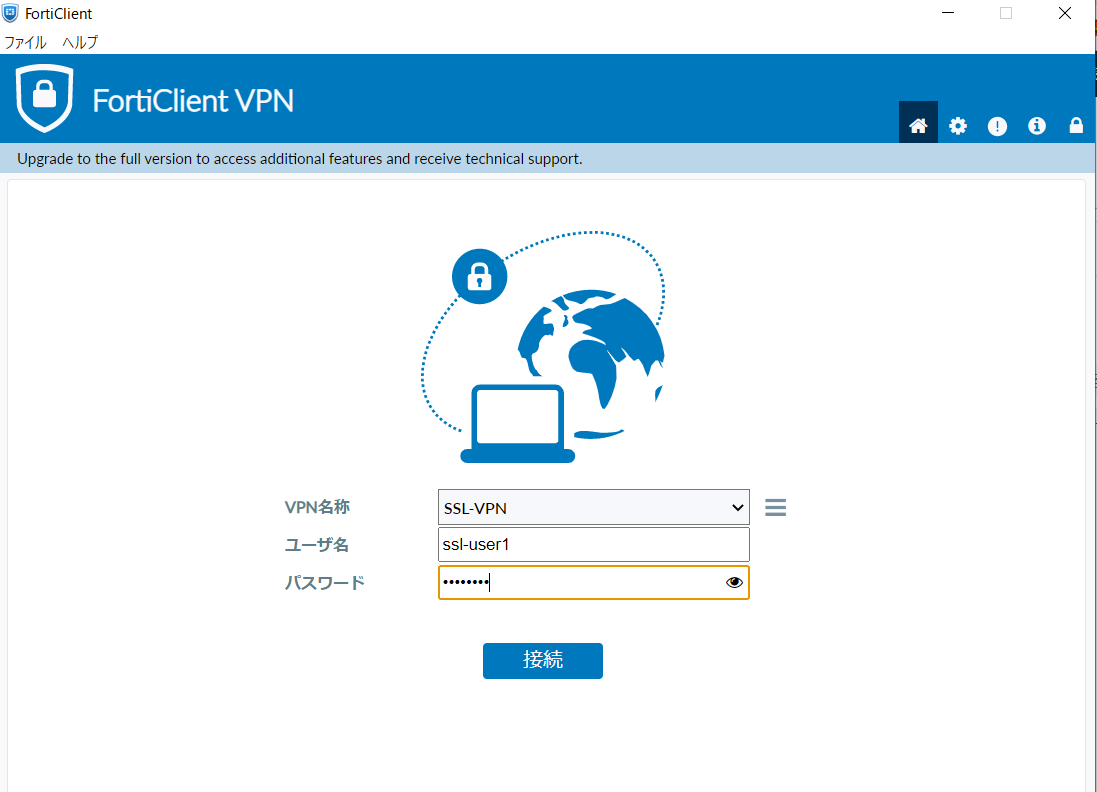

Fortigateで作成したユーザー名・パスワードを入力し、接続クリック。

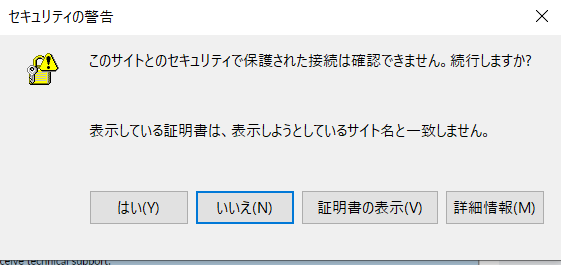

繋がらん。。

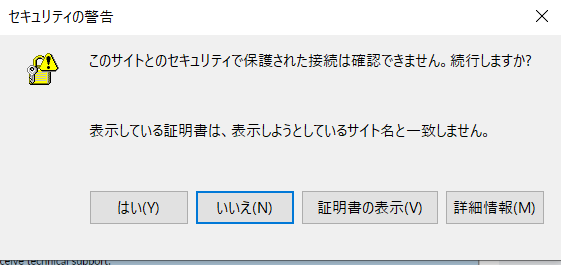

警告メッセージを「はい」クリックして、繋がりました。

これで接続完了です。

イーサーネット3が、VPN用の仮想NIC

イーサーネットが、物理NICです。

きちんと、VPN用のIPに設定されてますね。